Säcken knyts ihop mer och mer med ett tydligt tecken på hur Microsoft konsoliderar sina säkerhetslösningar. Det ger oss högre säkerhet och gör det lättare för oss som administrerar och övervakar lösningarna. Ett exempel är den unified SecOps portal ITSäkerhetsGuiden skrev om i våras.

Detsamma ser vi inom informationsskydd där vi förutom Unified Labeling nu också centraliserar vår övervakning av tjänsterna inom Microsoft Information Protection -sviten.

Tack vare att alla dessa tjänster nu centraliserar sin loggning får vi ett kraftfullt verktyg med AIP Analytics. Verksamheten kan nu få en överblick av sin information både från vår lokala miljö, vår molnlagring, våra klienter och Office-installationer. Filer med känslig information redovisas med informationsklassifikation samt om den är krypterad/skyddad med RMS eller WIP.

Förutom att AIP/Log analytics hämtar loggar från AIP klienten och dess AIP Scanner samlar den nu också in loggar från:

- Azure RMS (RMS Usage log)

- Cloud App Security

- Microsoft Defender ATP

RMS loggar

Tack vare att vi nu får in RMS loggar till Log Analytics får vi även med dokument som dekrypteras (eller försök till dekryptering) direkt från Office paketet utan att det behöver finnas någon AIP klient installerad. Eftersom inte AIP klienten är något krav för att kunna dekryptera utan lokal Office-installation är tillräckligt, är det framför allt i RMS loggarna vi finner filer som delas med externa användare eller enheter som inte verksamheten administrerar (och då ofta saknar AIP klient). Det är också extremt värdefullt att få information om vilka interna enheter som varit inblandade och tagit del av verksamhetens information med tanke på att vi även får reda på om enheterna har någon risk (tack vare Defender ATP) och om ett dokument då behöver revokeras.

Azure Rights Management -tjänsten loggar i W3C format med en log per dygn alla händelser runt autentisering och dekryptering. Numera skickas dessa event i ”realtid” även till Log analytics.

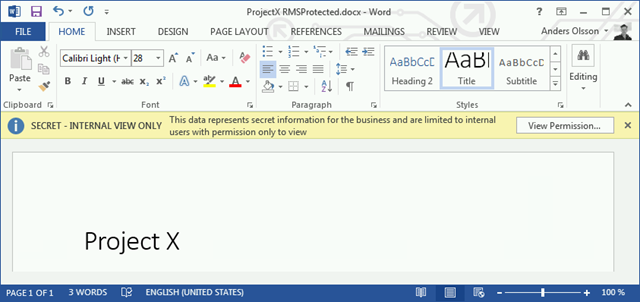

Exempelvis som i detta fall från en icke managerad klient med Office 2013 som öppnar/dekrypterar ett dokument.

Microsoft Cloud App Security (MCAS)

MCAS blir allt mer kraftfullt för att skydda både våra identiteter och även vår information. MCAS kan detektera känslig information i våra anslutna cloud tjänster, exempelvis Office 365. MCAS har möjlighet att klassificera och kryptera baserat på detekterad känslig information och även baserat på plats/bibliotek.

Tack vare att MCAS också loggar till samma log analytics får vi en övervakning även av bl.a. Office 365 och dess lagringsutrymmen. Vi kan på så sätt detektera känslig information som lagrats i våra anslutna molntjänster.

Microsoft Defender ATP

MD ATP övervakar våra klienter och ser till att även andra filtyper än bara Office dokument identifieras om de innehåller känslig information och kan även skydda dessa filer med Windows Information Protection. Tack vare att Microsoft Defender ATP loggar till samma källa får vi information även om enheter är under risk.

Identifiera känslig okrypterad information

Verksamheten kan nu få en överblick av all känslig information både från vår lokala miljö, vår molnlagring och våra klienter.

Vi kan enkelt utreda hur mycket information som exempelvis går under GDPR (innehåller pass/personnummer m.m.) utan att vara krypterad, oavsett om filerna ligger lagrade på våra managerade klienter, våra lokala filservrar/SharePoints eller våra molntjänster.

Pingback: M365 Compliance nyheter Data classification | IT-Säkerhetsguiden